في عالم يعتمد على الاتصال الدائم وتوافر الخدمات الرقمية دون انقطاع، لم يعد تهديد الأمن السيبراني مقتصرًا على الاختراق وسرقة البيانات. هناك نوع آخر من الهجمات لا يحتاج إلى كسر كلمة مرور، ولا إلى تجاوز جدار حماية بذكاء تقني معقد، بل يعتمد على مبدأ بسيط وقاسٍ في آن واحد: الضغط وهو هجوم DDoS.

هجوم حجب الخدمة الموزع (DDoS) هو تجسيد عملي لفكرة أن إغراق النظام بالطلبات قد يكون كافيًا لإسقاطه. هذه المقالة تناقش هجوم DDoS بواقعية تقنية، وتفكك آلياته وأنواعه ودوافعه، وتشرح سبل التخفيف منه دون وعود حالمة بمنعٍ كامل، لأن الحقيقة المهنية تقول: لا يوجد منع 100%، لكن يوجد تقليل أثر وتخفيف ذكي.

جدول المحتويات

- ما هو هجوم DDoS؟

- الفرق بين هجوم الحجب الخدمة (DoS) و هجوم الحجب الموزَع للخدمة (DDoS)

- لماذا يعتبر هجوم DDoS مختلفًا وخطيرًا؟

- كيف يحدث هجوم DDoS عمليًا؟

- لماذا يسمى الهجوم “موزعًا”؟

- ما هو البوت ماستر Bot Master (مشغل البوت نت) في هجمات DDoS؟

- الهدف من هجوم DDoS: تعطيل لا اختراق

- الأنواع الرئيسية الـ 3 لهجمات DDoS

- أمثلة واقعية وتأثيرات عملية

- كيف نخفف من أثر هجمات DDoS؟

- هل يمكن منع هجوم DDoS بشكل كامل؟

- DDoS كفلسفة هجوم: الضغط بدل الثغرة

- خاتمة

ما هو هجوم DDoS؟

هجوم DDoS بالإنجليزية (Distributed Denial of Service) هو هجوم يهدف إلى تعطيل موقع ويب أو سيرفر أو شبكة عن العمل من خلال إغراقه بكم هائل من الطلبات المتزامنة، إلى درجة تعجز معها البنية التحتية عن الاستجابة للمستخدمين الحقيقيين. جوهر الفكرة ليس اختراق النظام أو الوصول غير المصرح به إلى البيانات، بل منع الخدمة ذاتها من الوصول إلى جمهورها. عندما يفشل المستخدم الحقيقي في تحميل الصفحة أو تنفيذ الطلب، يكون المهاجم قد حقق هدفه.

التمييز هنا مهم: في هجمات الاختراق التقليدية يكون التركيز على الثغرة، أما في DDoS فالتركيز على الاستنزاف. الموارد محدودة بطبيعتها، سواء كانت قدرة المعالج (CPU)، أو سعة الذاكرة، أو عرض النطاق الترددي (Bandwidth). الهجوم الناجح هو الذي يدفع هذه الموارد إلى حدها الأقصى، ثم يتجاوزها.

الفرق بين هجوم الحجب الخدمة (DoS) وهجوم الحجب الموزَع للخدمة (DDoS)

| المعيار | هجوم حجب الخدمة (DoS) | هجوم الحجب الموزَّع لخدمة (DDoS) |

|---|---|---|

| التعريف | هجوم يُشن من جهاز واحد (أو مصدر واحد) يهدف إلى إغراق الخادم أو الشبكة بطلبات وهمية أو استغلال ثغرة، مما يؤدي إلى تعطيل الخدمة. | هجوم يُشن من عدد كبير من الأجهزة المُصابة (Botnet) مُوزَّعة جغرافيًّا، وتُدار مركزياً لاستهداف هدف واحد بشكل منسّق. |

| عدد المصادر | مصدر واحد (جهاز واحد أو IP واحد غالبًا). | مئات أو آلاف المصادر (أجهزة مُخترَقة مثل حواسيب، كاميرات، أجهزة إنترنت الأشياء). |

| سهولة الكشف | أسهل في الكشف والاحتواء، لأن مصدر الهجوم محدود وواضح. | أصعب بكثير في الكشف والاحتواء، نظرًا لتوزُّع المصادر وتغيّر عناوين IP باستمرار. |

| القدرة على التحمّل/التأثير | تأثيره محدود نسبيًّا؛ يُمكن أن يُعطّل خدمة صغيرة أو متوسطة. | تأثيره هائل وغالبًا ما يُعطّل أنظمة كبرى (مواقع حكومية، شركات، منصات سحابية). |

| الوقت اللازم لإطلاق الهجوم | يتطلب تجهيزًا أقل، لكن التنفيذ يعتمد على قدرة الجهاز الهجومي. | يتطلب بناء شبكة بوت نت مسبقًا (أيام أو أسابيع)، لكن التنفيذ يكون أسرع وأكثر فعالية. |

| أمثلة شائعة | SYN Flood من جهاز واحد، أو Ping of Death. | هجوم Mirai Botnet على Dyn (2016)، أو هجمات DDoS بترددات عالية (مثل HTTP Flood، UDP Amplification). |

| الوقاية والمواجهة | جدار حماية، تصفية حزم، تحديد معدل الطلبات (Rate Limiting). | تتطلب حلولًا متقدمة: شبكة توصيل المحتوى (CDN) ذكية، أنظمة كشف/منع الاختراق (IDS/IPS)، خدمات تخفيف DDoS (مثل Cloudflare، Akamai). |

لماذا يعتبر هجوم DDoS مختلفًا وخطيرًا؟

تكمن خطورة هجوم DDoS في بساطته من جهة، وتعقيده من جهة أخرى. هو بسيط لأن الفكرة الأساسية لا تحتاج إلى عبقرية تقنية: إرسال عدد هائل من الطلبات. وهو معقد لأن التنفيذ يتم عبر شبكة موزعة من الأجهزة المصابة، ما يجعل التتبع والحظر والإيقاف السريع تحديًا حقيقيًا.

كما أن هذا النوع من الهجمات لا يميز بين مؤسسة صغيرة وشركة عملاقة. أي خدمة متصلة بالإنترنت هي هدف محتمل. بل إن الخدمات الكبرى تكون أحيانًا أهدافًا مفضلة لأن توقفها، ولو لدقائق، يسبب خسائر مالية وسمعية كبيرة.

نقاط رئيسية تظهر اختلافه وخطورته:

- سهولة التنفيذ مع صعوبة التصدي: لا يتطلب المبدأ الأساسي معرفة تقنية عميقة، بينما يصعب إيقافه بسبب طبيعته الموزعة.

- استغلال موارد مشروعة: يستغل الطلبات الشبيهة بالشرعية، مما يجعل الفصل بين الحركة الضارة والعادية صعبًا.

- تضخيم التأثير: يمكن لاستغلال بروتوكولات معينة (مثل DNS أو NTP) تضخيم حجم الهجوم بشكل هائل باستخدام موارد قليلة.

- عدم تمييز الأهداف: يمكن أن يستهدف أي كيان متصل بالإنترنت، من المدونات الصغيرة إلى البنوك والجهات الحكومية.

- التأثير الاقتصادي والسمعي المباشر: يتسبب توقف الخدمة، ولو لفترة قصيرة، في خسائر مالية فادحة وإلحاق ضرر بالسمعة والثقة.

- إمكانية استخدامه كغطاء: قد يستخدم لإلهاء فرق الأمن بينما يتم تنفيذ هجمات خبيثة أخرى (مثل سرقة البيانات) في الخلفية.

- توفر أدوات التنفيذ المجهولة: تتوفر أدوات ومتاجر لاستئجار شبكات البوتنت (Botnets) لتنفيذ الهجمات، مما يقلل الحاجة للمهارة ويعزز الإفلات من العقاب.

- استنزاف الموارد: يستنزف موارد الخادم (النطاق الترددي، معالجة الطلبات، الذاكرة) مما يعطل الخدمة حتى للزبائن الشرعيين.

- صعوبة التتبع الحقيقي: نظرًا لأن الهجوم يأتي من آلاف الأجهزة المصابة حول العالم، يصعب تحديد الجهة المنظمة الفعلية للهجوم.

- القدرة على التطور: تتطور تقنيات الهجمات الموزعة باستمرار، مما يتطلب تحديثًا مستمرًا لاستراتيجيات الدفاع والتخفيف.

كيف يحدث هجوم DDoS عمليًا؟

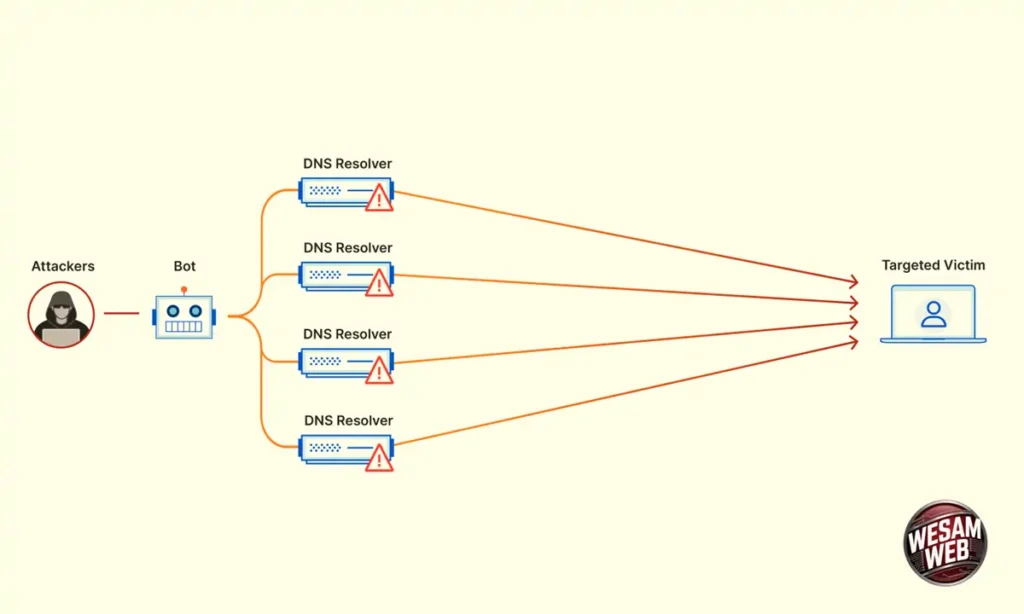

لا يعتمد المهاجم في هجوم DDoS على جهاز واحد. بدلًا من ذلك، يقوم ببناء أو استئجار شبكة من الأجهزة المصابة تعرف باسم Botnet. هذه الأجهزة قد تكون حواسيب شخصية، أو خوادم ضعيفة الحماية، أو أجهزة إنترنت الأشياء مثل الكاميرات والراوترات المنزلية. يتم التحكم في هذه الشبكة عن بعد عبر أوامر مركزية.

عند بدء الهجوم، تتلقى جميع الأجهزة المصابة أوامر متزامنة لإرسال طلبات إلى الخادم المستهدف. النتيجة المباشرة هي تدفق ضخم من الحزم الشبكية أو الطلبات التطبيقية خلال فترة زمنية قصيرة جدًا. الخادم يبدأ باستهلاك كامل طاقته لمعالجة هذه الطلبات الوهمية، فتستنزف موارده، ويصبح بطيئًا أو يتوقف كليًا. في هذه اللحظة، المستخدم الحقيقي لا يختلف تقنيًا عن الطلب الوهمي؛ كلاهما يرفض أو يتأخر.

لماذا يسمى الهجوم “موزعًا”؟

تسمية “موزع” ليست وصفًا شكليًا، بل جوهرًا تقنيًا للهجوم. الطلبات لا تأتي من عنوان IP واحد أو نطاق جغرافي واحد، بل من آلاف أو ملايين العناوين الموزعة عبر دول وشبكات مختلفة. هذا التوزيع يصعب عملية الحظر القائم على العناوين، ويجعل التتبع القانوني معقدا، ويحد من فاعلية حلول الحماية التقليدية التي بنيت لمواجهة تهديدات أبسط.

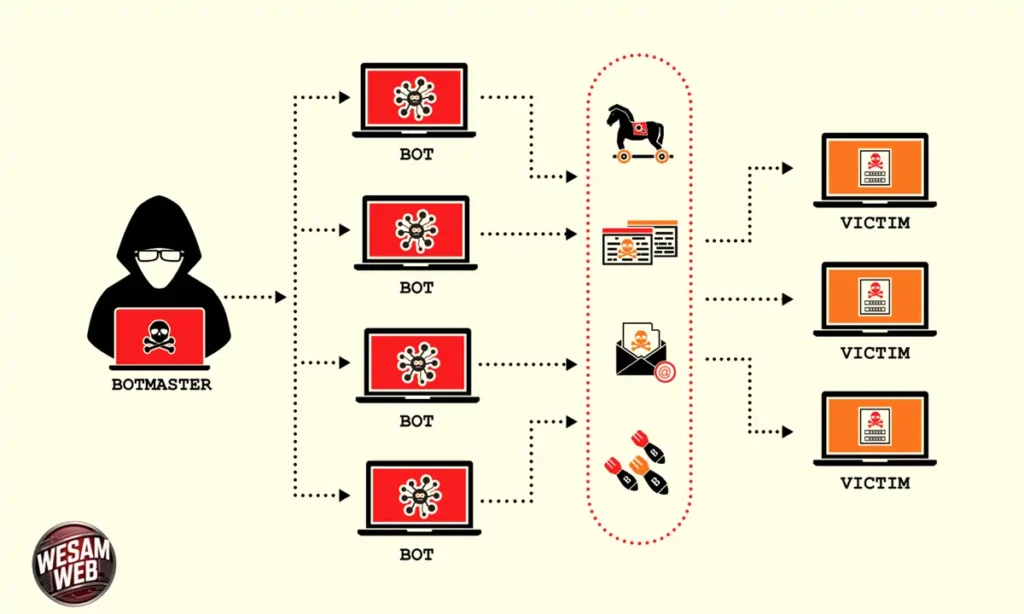

ما هو البوت ماستر Bot Master (مشغل البوت نت) في هجمات DDoS؟

البوت ماستر (Bot Master) هو العقل المدبّر والقيادة المركزية خلف هجوم DDoS. يمكن تشبيهه بـ”القائد العام” لجيش من الأجهزة المخترقة (البوت نت)، حيث يتحكم فيها جميعًا عن بُعد ويوجهها لإطلاق الهجوم الموزع ضد هدف محدد.

دوره الرئيسي: القيادة والتحكم

- إصدار الأوامر: هو من يقرر متى يبدأ الهجوم، ومن هو الهدف، وأي تقنية هجوم سيتم استخدامها (مثل HTTP flood أو DNS amplification).

- التحكم عن بُعد: يتواصل مع آلاف أو ملايين الأجهزة المصابة (الروبوتات) عبر قنوات تحكم سرية (Command & Control Servers) دون علم مالكيها.

- تنسيق الهجوم: يحول الأجهزة المشتتة جغرافيًا إلى سلاح منسق، مما يخلق فيضانًا واحدًا متماسكًا من الطلبات نحو الخادم المستهدف.

مصادر قوته: كيف يبني ويستخدم البوت نت؟

- لا يصنع العدوى غالبًا: نادرًا ما يبرمج البوتماستر الفيروسات بنفسه. عادةً ما يشتري برمجيات اختراق جاهزة أو يستأجر شبكات بوت نت موجودة من الأسواق السرية.

- الإدارة اللوجستية: تركيزه ينصب على إدارة “القطعان” الرقمية التأكد من بقاء الأجهزة مصابة ونشطة، وتوزيع الأوامر بفعالية.

- نموذج الخدمة (DDoS-for-Hire): في كثير من الحالات، يعمل البوتماستر كمجرم خدمات، حيث يؤجر قوة هجومية لمن يدفع، سواء كان منافسًا تجاريًا أو هاويًا.

لماذا يجعل البوتماستر الهجوم أكثر خطورة؟

- التضخيم والتنفيذ: هو من يحول البرمجية الخبيثة البسيطة إلى سلاح هائل ذي تأثير مدمر عبر تشغيله على نطاق واسع.

- الذكاء التكتيكي: الهجمات الأكثر تطورًا تُدار بواسطة بوتماسترين يقومون بمراقبة دفاعات الهدف وتغيير تكتيكات الهجوم في الوقت الحقيقي للتغلب عليها.

- الإفلات من العقاب: تصميم البوت نت يجعل تعقب الهجوم إلى الجهاز الفردي عديم الجدوى. البوتماستر الحقيقي مختبئ خلاف طبقات من الأجهزة الوسيطة والتشفير، مما يجعله هدفًا صعبًا للسلطات.

البوتماستر هو الحلقة الأهم في سلسلة هجوم DDoS. فهو الذي يحول مجموعة عشوائية من الأجهزة المخترقة إلى سلاح إلكتروني موجه وفعال، مسؤولاً عن التخطيط والتنفيذ، مما يجعله الهدف الاستراتيجي لأي جهود لتحديد هوية المهاجمين وتعطيل هذه الهجمات.

الهدف من هجوم DDoS: تعطيل لا اختراق

من المهم التأكيد على أن الهدف الأساسي من هجوم DDoS ليس سرقة البيانات أو السيطرة على النظام. الهدف هو تعطيل الخدمة. هذا التعطيل قد يكون بدافع الانتقام، أو الابتزاز المالي، أو المنافسة غير الشريفة، أو حتى لأسباب سياسية. في كثير من الحالات، يستخدم DDoS كأداة ضغط: “ادفع أو سنبقي خدمتك متوقفة”.

نقاط رئيسية حول طبيعة التوزيع:

- بنية شبكة البوتنت (Botnet): يعتمد على شبكة من الأجهزة المصابة (حواسيب، هواتف، كاميرات ذكية) منتشرة حول العالم، يتم التحكم بها عن بُعد.

- لا يمكن إيقافه بإغلاق مصدر واحد: نظرًا لتوزعه، فإن حظر عنوان IP واحد أو حتى شبكة كاملة لن يوقف الهجوم.

- تشتيت جغرافي ومالكي: تأتي الهجمات من عناوين تابعة لأفراد وشركات عادية في عشرات الدول، مما يربك عملية التتبع.

- محاكاة حركة المرور الشرعية: يجعل التوزيع الواسع الهجوم مشابهًا لزيادة حقيقية مفاجئة في عدد المستخدمين، مما يصعب تمييزه.

- استنزاف لموارد المدافع: يجبر التوزيع أنظمة الدفاع على معالجة وتحليل حركة مرور هائلة قادمة من كل اتجاه، مما يستنزف طاقتها بسرعة.

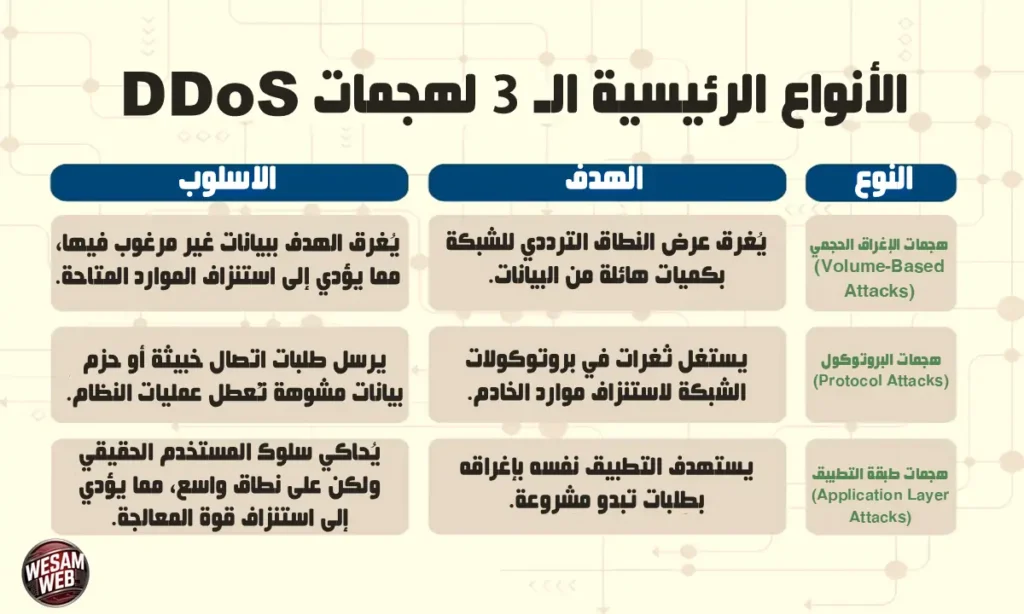

الأنواع الرئيسية الـ 3 لهجمات DDoS

هجمات الإغراق الحجمي (Volume-Based Attacks)

هذا النوع يعتمد على إغراق الشبكة المستهدفة بكمية ضخمة من البيانات. التركيز هنا يكون على استهلاك عرض النطاق الترددي المتاح، بحيث تمتلئ القنوات قبل أن تصل الطلبات المشروعة. مثال شائع على ذلك هو UDP Flood، حيث ترسل حزم UDP بكثافة عالية دون انتظار استجابة، ما يرهق الشبكة بسرعة.

هجمات البروتوكول (Protocol Attacks)

تستهدف هذه الهجمات آليات عمل بروتوكولات الشبكة نفسها، مستغلة طريقة إدارة الاتصالات. مثال ذلك SYN Flood، حيث يرسل المهاجم عددًا هائلًا من طلبات بدء الاتصال دون إكماله. الخادم يحتفظ بالموارد منتظرًا إتمام الاتصال، ومع تكرار العملية، تستنزف موارده المخصصة لإدارة الجلسات.

هجمات طبقة التطبيق (Application Layer Attacks)

تعد الأخطر والأكثر تعقيدًا. في هذا النوع، لا يبدو الطلب ضخمًا من حيث الحجم، بل يبدو شرعيًا تمامًا. مثال ذلك HTTP Flood، حيث ترسل طلبات HTTP تشبه سلوك المستخدم الحقيقي، لكن بكثافة مدروسة تستهدف منطق التطبيق نفسه. هذه الهجمات أصعب في الاكتشاف لأنها تتطلب فهمًا دقيقًا لسلوك المستخدم الطبيعي مقابل السلوك الخبيث.

أمثلة واقعية وتأثيرات عملية

شهد العالم تعطيل مواقع حكومية خلال أزمات سياسية، وإسقاط متاجر إلكترونية أثناء مواسم التخفيضات، وتعطيل خوادم ألعاب أونلاين خلال بطولات كبرى. في كل هذه الحالات، لم يكن المطلوب اختراق قاعدة بيانات أو تغيير محتوى، بل كان المطلوب ببساطة جعل الخدمة غير متاحة في الوقت الحرج.

الخسائر لا تقتصر على الجانب المالي المباشر، بل تمتد إلى السمعة والثقة. دقيقة واحدة من التوقف في خدمة حساسة قد تعني آلاف المستخدمين الغاضبين، وعناوين صحفية سلبية، وتراجعًا طويل الأمد في المصداقية.

كيف نخفف من أثر هجمات DDoS؟

التعامل المهني مع DDoS لا يبدأ عند وقوع الهجوم، بل قبله. الاستراتيجية الناجحة تقوم على الاستعداد، والمراقبة، والتخفيف متعدد الطبقات.

استخدام جدار حماية متقدم لم يعد خيارًا ثانويًا. الجدران الحديثة قادرة على تحليل الأنماط السلوكية، وليس فقط الحزم الفردية. كذلك، تفعيل آليات Rate Limiting يحد من عدد الطلبات المسموح بها من مصدر واحد خلال فترة زمنية محددة، ما يقلل من فعالية الإغراق.

الاعتماد على شبكات توزيع المحتوى (CDN) يمثل خط دفاع مهمًا، حيث يتم توزيع الحمل على نقاط متعددة حول العالم. خدمات مثل Cloudflare لا تحمي فقط، بل تمتص جزءًا كبيرًا من الهجوم قبل وصوله إلى الخادم الأصلي.

مراقبة حركة الشبكة بشكل مستمر عنصر حاسم. الأنماط غير الطبيعية غالبًا ما تظهر قبل الانهيار الكامل. إضافة إلى ذلك، ينصح بفصل الخدمات الحساسة عبر تقسيم الشبكة (Network Segmentation)، بحيث لا يؤدي استهداف جزء واحد إلى إسقاط المنظومة بالكامل.

هل يمكن منع هجوم DDoS بشكل كامل؟

الإجابة الواقعية هي لا. لا يوجد منع مطلق لهجمات DDoS، لأن الإنترنت نفسه بني على مبدأ الانفتاح. لكن يمكن تقليل التأثير إلى حد كبير، وتحويل الهجوم من كارثة شاملة إلى إزعاج محدود. الفرق بين مؤسسة تنهار خلال دقائق، وأخرى تواصل العمل رغم الهجوم، هو مستوى الاستعداد وفهم طبيعة التهديد.

DDoS كفلسفة هجوم: الضغط بدل الثغرة

الخطر في هجوم DDoS لا يأتي دائمًا من ثغرة برمجية أو خطأ في الإعداد. أحيانًا يأتي من الضغط فقط. هذا ما يجعل DDoS هجومًا فريدًا: هو استغلال للطبيعة المحدودة للموارد، وليس لضعف في الكود. ومن هنا، فإن مواجهته ليست مسؤولية فريق الأمن فقط، بل مسؤولية معمارية النظام بالكامل.

خاتمة

في مواجهة عاصفة هجوم DDoS، يظل الوعي هو خط الدفاع الأول والأكثر حسمًا. إنه الفهم الذي يسبق التكنولوجيا، والاستراتيجية التي تسبق رد الفعل. فالاعتقاد بأن التواجد الرقمي محصن بطبيعته، أو أن حلول الحماية الجاهزة كافية وحدها، هو الثغرة الحقيقية التي يستغلها المهاجمون.

تكمن قوة هذا الوعي في تحويل الدفاع من رد فعل تقني إلى مقاومة مؤسسية شاملة. إنه يجعل الاستعداد لهجمات DDoS جزءًا لا يتجزأ من ثقافة التشغيل، وليس مجرد بند مخصص للميزانية. وعندما يسبق الوعي الأدوات، فإن الاستثمار في الحلول الأمنية يصبح استثمارًا ذكيًا ومدروسًا، موجهًا لحماية الأعصاب الحيوية للخدمة بشكل استباقي.

في عالم لم يعد فيه “التوقف” مجرد إزعاج تقني، بل أصبح تهديدًا وجوديًا للسمعة والاستقرار المالي، فإن فهم طبيعة DDoS وخطورتها لم يعد ترفا معرفيًا. إنه ضرورة تشغيلية أساسية، وأحد أركان المسؤولية الرقمية لأي كيان يريد ليس فقط البقاء على الإنترنت، بل النمو والازدهار فيه بثقة. الوعي هو البوصلة التي ترشدنا في هذه العاصفة، وهو الذي يحول التهديد إلى فرصة لبناء بنية تحتية أكثر مرونة وقدرة على الصمود.